Алгоритм хеширования SHA-256

Безопасный алгоритм хеширования (SHA-256) был разработан в 2001 году. Он появился как надежный преемник семейства SHA-1, которое столкнулось с растущей уязвимостью к атакам методом подбора. SHA-256 используется в защите технологии блокчейн, а также различных процессов цифровой безопасности.

Что такое алгоритм SHA-256

SHA означает безопасный алгоритм хеширования. Существуют несколько версий SHA: SHA 224, SHA 256, SHA 384, SHA 512. SHA 256 — наиболее используемая версия этой хеш-функции. Она позволяет преобразовать любые данные в 256-битную строку символов. Принцип этой функции заключается в том, что она необратима. Единственный способ найти исходную строку — это иметь базу данных и вычислить все возможные комбинации для 256 битного хеша. Если во входной информации меняется один символ, то хеш полностью меняется.

Как работает SHA-256

Алгоритм хеширования sha 256 работает по принципу, известному как конструкция Меркла-Дамгарда, которая включает обработку входных данных в блоках и использование функций сжатия для уменьшения размера данных. Вот пошаговый обзор того, как алгоритм обрабатывает данные:

- Предварительная обработка: сначала входные данные дополняются, чтобы гарантировать, что их длина кратна 512 битам. Это дополнение включает добавление одного бита “1”, за которым следует серия битов “0” и 64-битный блок, представляющий длину исходных данных (в двоичном виде);

- Начальная настройка. SHA-256 начинает с некоторых начальных значений хеша. Эти значения являются константами, предопределенными алгоритмом, полученными из дробных частей квадратных корней первых 8 простых чисел;

- Обработка данных в блоках. Основная работа SHA-256 происходит в функции сжатия, которая обрабатывает каждый 512-битный блок за 64 раунда;

- Смешивание и преобразование: для каждого из 64 раундов алгоритм использует комбинацию побитовых операций, модульное сложение и сдвиги битов. Эти операции смешивают данные сложным образом, гарантируя, что даже небольшое изменение на входе радикально изменит выход;

- Создание финального хеша. После обработки всех блоков финальные значения хеша объединяются для создания 256-битного хеша. Этот финальный хеш является уникальным отпечатком исходных входных данных.

В упрощенном виде работа SHA-256 состоит из следующих шагов:

- Разбивка данных на более мелкие части;

- Смешивание частей данных, используя ряд математических операций;

- Создание хеша: после того, как данные тщательно перемешаны, SHA-256 использует математику, чтобы преобразовать их в 256-битный хеш.

Таким образом, хеш-функция смешивает данные и создает уникальный хеш. Этот процесс гарантирует, что даже небольшое изменение исходных данных создаст другой хеш, поэтому данные невозможно подделать незаметно.

Функции безопасности алгоритма SHA-256

Основные свойства безопасности:

- Устойчивость к коллизиям означает, что очень сложно найти 2 разных ввода, которые производят один и тот же хеш. Это свойство гарантирует, что каждый уникальный ввод имеет уникальный хеш, что имеет решающее значение для целостности данных. Если бы коллизии было легко находить, можно было бы подделывать данные;

- Устойчивость к прообразам делает крайне сложным обратную разработку исходного ввода из его хеша. Это гарантирует, что даже если у кого-то есть хеш, он не сможет определить исходные данные. Это важно для защиты конфиденциальной информации, такой как пароли;

- Устойчивость ко второму прообразу означает, что сложно найти другой вход, который выдает тот же хеш, что и заданный вход. Это свойство не позволяет злоумышленникам найти другой допустимый вход с тем же хешем, обеспечивая уникальность хешированных данных;

- Устойчивость к атакам расширения длины: атака расширения длины происходит, когда злоумышленник может использовать хеш сообщения для генерации хеша для более длинного сообщения. Хотя SHA-256 подвержен атакам расширения длины, осторожные методы реализации, такие как использование кода аутентификации сообщений на основе хеша, могут снизить этот риск;

- Устойчивость к атакам методом грубой силы: в атаках методом грубой силы злоумышленник пробует все возможные входные данные, пока не найдет тот, который соответствует хешу. Огромное количество возможных входных данных делает атаки методом грубой силы непрактичными. Например, количество возможных комбинаций для 256-битного хеша очень большое;

- Защита от квантовых вычислений. На данный момент SHA-256 остается защищенным от квантовых атак.

Использование алгоритма sha-256

Алгоритм хеширования можно использовать для разных целей:

- Криптовалюты. Самое известное применение SHA-256 — сеть Биткоин и другие криптовалюты. Каждая транзакция хешируется с использованием алгоритма для создания уникального идентификатора. Кроме того, майнеры используют его в процессе доказательства работы для проверки и добавления новых блоков в блокчейн. Это включает в себя решение сложных математических задач, которые обеспечивают безопасность и целостность всего блокчейна. Надежность SHA-256 помогает предотвратить мошенничество и двойные траты, что делает его важнейшим компонентом безопасности криптовалюты;

- Пароли. Пароль сначала преобразуется в хеш SHA-256, прежде чем он сохраняется в базе данных. Например, пароль защищен от любого, кто имеет доступ к базе данных;

- SSL-рукопожатие. SSL-рукопожатия также выполняются с помощью SHA-256. SSL-рукопожатие — это контакт между сервером и браузером. Когда у сайта есть SSL-сертификат (и https:// находится перед URL-адресом), можно установить защищенное соединение с сайтом. Это соединение устанавливается с использованием криптографии и хеширования;

- Проверка целостности. SHA-256 проверяет, выглядят ли данные так же, как и при отправке, без необходимости просматривать содержимое. Если хеш изменился между отправкой и получением, это означает, что содержимое было подделано;

- Проверка цифровой подписи. Цифровые подписи используют асимметричный метод шифрования для проверки целостности файла. Для создания этих цифровых подписей используются закрытый и открытый ключи.

Скорость хеширования SHA-256

SHA-256, известный своей интенсивной вычислительной природой, обеспечивает высокие скорости хеширования. При этом современное специализированное оборудование для майнинга достигает диапазона терахешей в секунду (TH/s) и даже петахешей в секунду (PH/s). Это отражает оптимизацию майнинга SHA-256 для чистой вычислительной мощности, что приводит к гонке в разработке более мощных специализированных интегральных схем (ASIC).

Оборудование для майнинга SHA-256

Монеты на основе SHA-256, такие, как Bitcoin, отличаются интенсивным вычислительным процессом. Эта повышенная сложность приводит к повышенным требованиям к оборудованию для майнинга:

- Аппаратное обеспечение. Преобладают специализированные майнеры ASIC;

- Время обработки и транзакций обычно больше, в среднем для генерации блока Bitcoin требуется 10 минут;

- Потребление энергии выше из-за требуемой вычислительной мощности.

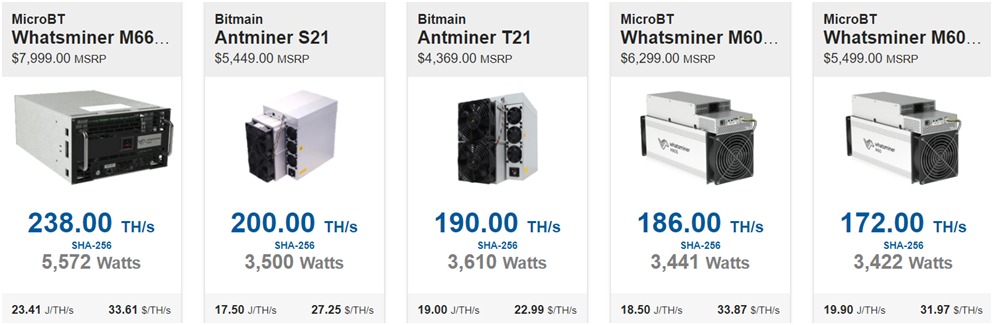

Майнеры SHA-256

Асики созданы специально для майнинга криптовалют на основе SHA-256. Эти узкоспециализированные устройства разработаны для быстрого выполнения хеш-функций, при этом приоритет отдается скорости вычислений, а не памяти. В результате майнеры SHA-256 ASIC демонстрируют резкое увеличение производительности хеш-скорости по сравнению с традиционными майнинговыми установками. Рассмотрим популярные майнеры SHA 256 более подробно:

- Bitmain Antminer S21 Pro. Bitmain — ведущий производитель оборудования для криптомайнинга, известный своей надежной продукцией. Antminer S21 Pro — это премиальный майнер Bitcoin от Bitmain с максимальным хешрейтом 234Th/s и потребляемой мощностью 3510 Вт. Bitmain Antminer S21 Pro, оптимизированный для алгоритма SHA-256, обеспечивает отличную энергоэффективность 15j/Th;

| Производитель | Bitmain; |

| Модель | Antminer S21 Pro 234Th/s; |

| Дата выпуска | Июль 2024 г.; |

| Размер | 450 х 219 х 293 мм; |

| Вес | 20000 г; |

| Уровень шума | 76 дБ; |

| Вентиляторы | 4 |

| Энергопотребление | 3510 Вт; |

| Температура | -20 – 45 °С. |

- Bitmain Antminer T21 190 Th/s Bitmain — ведущий производитель оборудования для криптомайнинга, известный своей надежной продукцией. Antminer S21 Pro — это высокопроизводительный ASIC майнер идеально подходит как для опытных, так и для начинающих майнеров

| Производитель | Bitmain; |

| Модель | Antminer T21 190 Th/s |

| Размер | 400 x 195 x 290 мм |

| Вес | 16400 г; |

| Уровень шума | 80 дБ; |

| Энергопотребление | 3610 Вт; |

| Температура | от 0 до 45 °С |

- Whatsminer M50 120 TH/s Майнер от компании MicroBT с воздушным охлаждением

| Производитель | MicroBT |

| Модель | Whatsminer M50 120 TH/s |

| Размер | 430 x 155 x 226 мм; |

| Вес | 15500 г; |

| Уровень шума | 75 дБ; |

| Энергопотребление | 3480 Вт; |

| Температура | 0 – 40 °С. |

- Bitmain Antminer S21 Hyd 335 Th/s Модель нового поколения, от компании Bitmain используется для добычи алгоритма SHA-256

| Производитель | Bitmain; |

| Модель | Antminer S21 Hyd 335 Th/s |

| Размер | 339 x 163 x 207 мм |

| Вес | 22700 г; |

| Уровень шума | 25 дБ; |

| Энергопотребление | 5304 Вт; |

| Температура | от 0 до 40 °С |

- Whatsminer M66S Hydro — это продвинутый майнер Bitcoin от MicroBT с хешрейтом 298Th/s и потребляемой мощностью 5513 Вт. Энергоэффективность MicroBT Whatsminer M66S составляет 18j/Th.

| Производитель | MicroBT; |

| Модель | Whatsminer M66S Hydro; |

| Дата выпуска | Октябрь 2023 г.; |

| Размер | 267 x 147 x 401 мм; |

| Вес | 16000 г; |

| Энергопотребление | 5513 W; |

| Температура | 5 – 45 °С |

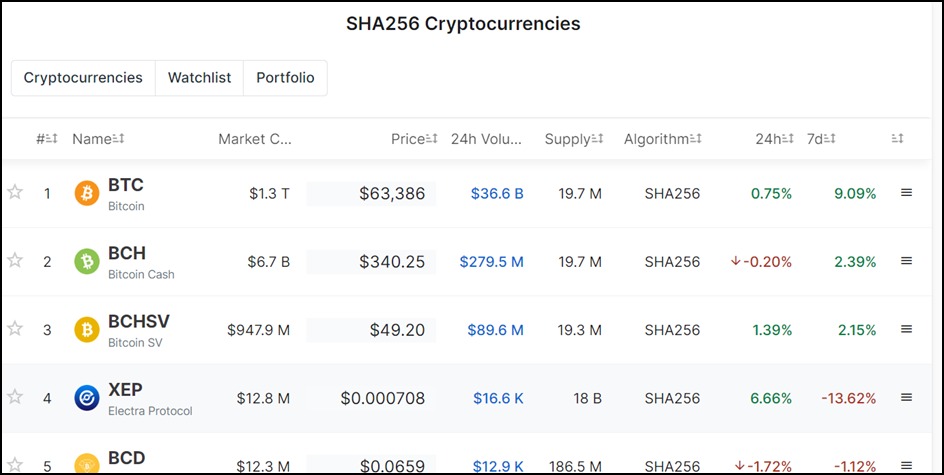

Что можно майнить на алгоритме sha 256

Популярные алгоритм SHA 256 криптовалюты:

- Bitcoin BiBitcoin (BTC) — криптовалюта, работающая на собственном блокчейне, запущенная в январе 2009 года. Эмиссия BTC – 21 миллионов монет и в настоящее время занимает первое место по рыночной капитализации, которая составляет 1 триллион долларов. Bitcoin достиг своей пиковой цены 13 марта 2024 года и зафиксировал рекордно высокую цену в 72 689,42 доллара. Bitcoin использует алгоритм консенсуса Proof of Work, для защиты сети и проверки транзакций. Как криптовалюта PоW, новые BTC генерируются в процессе майнинга, поэтому на каждом блоке создаются новые активы. Для хеширования используется алгоритм SHA256;

- Bitcoin Cash (BCH) — это форк биткоин, который появился после того, как BTC столкнулся с проблемами в конце 2017 года, когда комиссии резко возросли, а обработка транзакций занимала несколько дней. Bitcoin Cash увеличил размер блока до 8 МБ вместо 1 МБ старого кода биткоина. Низкие комиссии и быстрые транзакции были восстановлены с введением Bitcoin Cash. Криптовалюта использует консенсус Proof of Work и может майниться с использованием алгоритма SHA-256;

- Peercoin — Peercoin (PPC) находится в обращении с 7 мая 2013 года. Это цифровая монета, которую можно добывать, используя алгоритм SHA-256.

Помимо этих монет есть сотни альткоинов, использующие алгоритм майнинга sha 256. Но эти проекты не имеют ценности. Их трудно продать, так как они редко торгуются на биржах и майнить их нет смысла. Примерами таких монет являются: Litecoin Cash, Syscoin, Bitcoin Classic, Elastos, Acoin, Auroracoin, Bitcoin Vault.

Преимущества и недостатки алгоритма SHA-256

Преимущества Недостатки Неизменность данных во время передачи; После хеширования данные невозможно восстановить или расшифровать, для получения исходной информации. Высокий уровень безопасности: невозможно извлечь исходные данные их хэш-значения; Потенциально может быть подвержен некоторым рискам атак расширения длины. Генерация хешей происходит быстро; Рассматривается многими крупными организациями как самый безопасный и полезный протокол хеширования в мире.Заключение

SHA-256 — это алгоритм хеширования, принадлежащий к семейству SHA. Хеширование выполняется в соответствии с заранее определенным алгоритмом, который никому не известен. Это гарантирует, что никто не сможет вернуть хеш к его исходному значению. Информацию можно только преобразовать в хеш.

SHA-256 отличается скоростью и эффективностью в быстрой обработке большого количества операций, что делает его подходящим для майнинга различных криптовалют, цифровых подписей и передачи данных. Алгоритм играет важную роль в кибербезопасности и технологии блокчейна.